Ile zasobów polskiego internetu z lat 90. utraciliśmy?

23 lutego 2021, 12:16Tylko 22 proc. polskich adresów URL skatalogowanych w przewodniku z 1997 r. jest jeszcze dostępnych. A prawie 80 proc. zasobów przetrwało jako kopie w archiwach Webu – wynikło z badań Marcina Wilkowskiego z Centrum Kompetencji Cyfrowych UW.

Niepokonane HDD

28 października 2009, 12:07Były wiceprezes ds. badawczych w Seagate Technology, profesor Mark Kryder z Carnegie Mellon Univeristy, założyciel Data Storage System Center oraz jego student Chang Soo Kim przeprowadzili studium nt. przyszłości technologii przechowywania danych. W jego ramach przebadali 13 nieulotnych technologii przechowywania informacji, które są postrzegane jako możliwi następcy dysków twardych (HDD).

Google zapomina tylko w Europie

6 lutego 2015, 13:33Powołany przez Google'a zespół doradców stwierdził, że wymagane przez Unię Europejską prawo do „bycia zapomnianym”, powinno odnosić się tylko do regionalnych, europejskich domen wyszukiwarki.

Polacy stworzyli magnetyczną cząsteczkę o wyjątkowych właściwościach

28 kwietnia 2022, 06:25Naukowcy z Uniwersytetu Jagiellońskiego stworzyli kwantowy nanomagnes o wyjątkowych właściwościach. To krok w kierunku nowych rodzajów komputerowych pamięci i procesorów.

Kontrowersyjna ustawa antypiracka

13 kwietnia 2010, 17:57W Wielkiej Brytanii przyjęto kontrowersyjny Digital Economy Bill, który przewiduje monitorowanie Sieci i pozwala na odcinanie piratów od internetu. Zawarto w nim też rozwiązania podobne do amerykańskiego Digital Millenium Copyright Act.

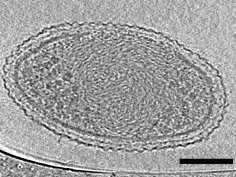

Szczegółowe dane nt. bakterii oscylujących wokół dolnej granicy wielkości życia

2 marca 2015, 12:23Sfotografowano ultramałe bakterie, zbliżające się do dolnej granicy wielkości życia. O ich istnieniu dyskutowano już od 20 lat, ale aż do teraz nie sporządzono opisu genetyczno-mikroskopowego.

Zapadły historyczne decyzje dotyczące Internetu

27 lipca 2006, 14:12Historyczna dla Internetu decyzja zapadła ostatniej nocy w USA. Władze tego kraju zdecydowały, że rezygnują ze swojej pozycji jedynego "nadzorcy" Sieci. Właśnie pod kontrolą Amerykanów znajduje się dotąd jedyna centralna instytucja Internetu – ICANN (Internet Corporation for Assigned Names and Numbers).

Piąta siła natury wyjaśnia rozkład galaktyk wokół Drogi Mlecznej?

25 maja 2022, 09:00Astrofizyk Aneesh Naik i fizyk cząstek Clare Burrage z University of Nottingham uważają, że istnienie piątej siły natury może wyjaśniać rozkład galaktyk karłowatych wokół Drogi Mlecznej i innych wielkich galaktyk.

Rząd USA przejmuje ponad 70 domen

29 listopada 2010, 16:02Amerykański rząd przejął kontrolę nad ponad 70 domenami, które sprzedawały podrobione towary lub oferowały piracką zawartość. Wśród zajętych domen znajduje się np. torrent-finder.com. Po wejściu na witrynę widzimy informację, iż domena została zajęta przez Agencję Ceł i Imigracji (ICE).

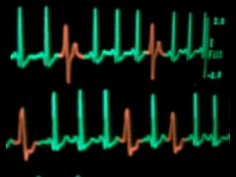

Kobiety, zmienność rytmu zatokowego i libido

22 czerwca 2015, 11:31Zaburzenia seksualne u kobiet mogą być związane z niską zmiennością spoczynkowego rytmu zatokowego.